Es wurde eher als Randnotiz wahrgenommen und lässt sich ohnehin nicht nachvollziehen. Im Zuge der Ankündigung von Bundesverteidigungsministerin Ursula von der Leyen über die Schaffung einer neuen Cyber- Truppe innerhalb der Bundeswehr, äusserte sie sich auch über die Cyber- Angriffe auf die IT- Infrastruktur der Bundeswehr.

Am 1. April nimmt das neue Bundeswehr-Kommando „Cyber- und Informationsraum“ (CIR) in Bonn offiziell den Dienst auf. Damit wird in Deutschland vollzogen, was in anderen Staaten und bei der NATO bereits Realität ist: Cyber-Krieger werden neben Heer, Luftwaffe, Marine zu einer eigenen Waffengattung.

Quelle: Deutschlandfunk

Tatsächlich handelt es sich keinesfalls um einen Aprilscherz, sondern immerhin um eine erhebliche Strukturreform der Streitkräfte. Hierfür dürfen entsprechende Gründe nicht fehlen, um den Bürgern diese Personal- und Materialaufstockung plausibel zu machen. Hierfür hatte die Verteidigungsministerin eine atemberaubend hohe Zahl:

Nach Angaben von Verteidigungsministerin Ursula von der Leyen verzeichnet die Bundeswehr tagtäglich rund 4500 Zugriffsversuche von außen auf ihre Netzwerke. Zahlreiche dieser Cyberangriffe müssen offenbar der „Gefahrenstufe hoch“ zugerechnet werden. Der Welt am Sonntag (16. April) sagte von der Leyen: „Viele dieser Angriffe sind automatisiert – da versucht ein Computernetzwerk automatisch durch unsere Firewalls zu gelangen.“ Viel gefährlicher seien da schon „die maßgeschneiderten Angriffe“, sogenannte APTs (Advanced Persistent Threats), hinter denen deutsche Sicherheitsbehörden vor allem offizielle Akteure fremder Staaten vermuten.

Quelle: Bundeswehr- Journal

An anderer Stelle klingt das so:

Dieser Tage hat das Kommando Cyber- und Informationsraum der Bundeswehr den Dienst aufgenommen. Neben Heer, Marine und Luftwaffe verfügt das deutsche Militär nun auch über eine Waffengattung für den Cyber-Krieg. Die veröffentlichten Zahlen sind beeindruckend: In den ersten neun Wochen des Jahres 2017 habe es 284.000 Angriffe auf die IT der Bundeswehr gegeben, die abzuwehren waren.

Quelle: Tagesspiegel

Beide Zahlenspiele passen genau zueinander, wenn man sich schnöder Mathematik bedient. 31 Tage im Januar und 28 Tage im Februar ergeben zusammen 59 Tage. Hinzu kommen noch die ersten 4 Tage im März, während man eigentlich den 1. Januar 2017 korrekterweise wieder herausrechnen müsste. Wie dem auch sei, in etwa passen die 4500 Zugriffsversuche am Tag zu den 284000 in 9 Wochen zusammen.

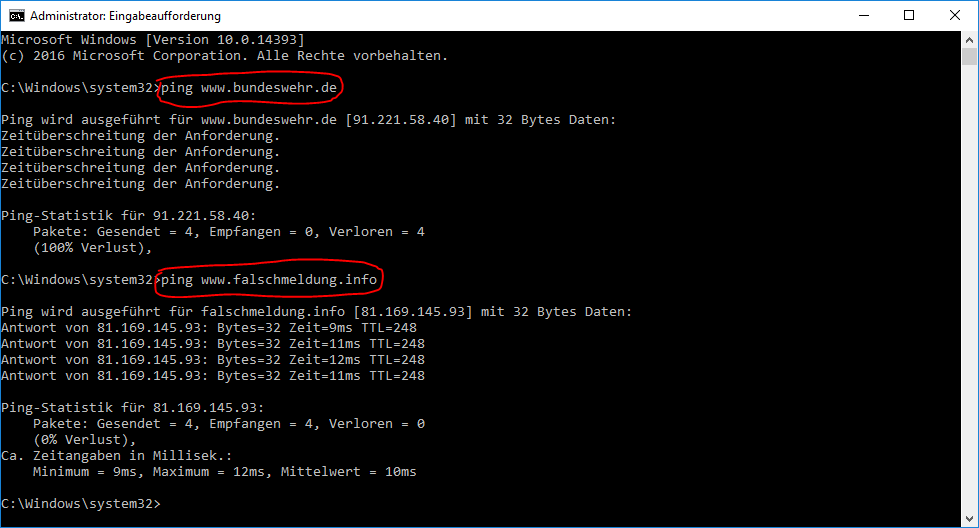

Aus den Zugriffsversuchen werden im darauffolgenden Satz Cyberangriffe, was allerdings in der IT- Technik so nicht korrekt ist. Das gängige Betriebsystem- Kommando „Ping“ wird zum Beispiel permanent zu Analysezwecken im Netzwerk verwendet und sendet eine simple Anfrage an eine ausgewählte Zieladresse. Das ist durchaus ein Zugriffsversuch, allerdings in keiner Weise ein Cyberangriff. In der Datenkommunikation sind derartige gegenseitige Abfragen unerlässlich und völlig normal. Über Protokolle und Ports werden ständig Anfragen in Form von Datenpaketen untereinander ausgetauscht, vorwiegend um sicher zu stellen, dass die Systeme korrekt miteinander kommunizieren können. Das Versenden einer Email klopft regelrecht beim Empfänger- System an, um zu identifizieren, ob es sich um die richtige Zieladresse handelt und ob dieser Empfänger überhaupt erreichbar ist und das Datenpaket empfangen will. Die meisten Anfragen sind vollkommen harmlos und absolut erforderlich. Interessant wird der „PING“ Befehl, wenn man ihn mit dem Ziel „www.bundeswehr.de“ verknüpft:

Der Webserver der Bundeswehr gibt im Gegensatz zu den üblichen Antwortzeiten den Fehler einer Zeitüberschreitung aus. Offensichtlich verweigert ein Sicherheitssystem diesen banalen Zugriff und macht diesen gleichzeitig zum Cyberangriff. Das gleiche geschieht auch bei der Internetpräsenz der Bundesregierung. Hingegen kann man problemlos die meisten Internetadressen „anpingen“.

Tatsächlich ist es sogar möglich, über das „PING“ Kommando einen Cyber- Angriff auszuführen, der aber lediglich die Erreichbarkeit der entsprechenden Internetseite stören bis lahmlegen könnte. Hierbei spricht man von sogenannten DDoS- Attacken (Distributed Denial of Services), die eben bei konzentrierter Bündelung die entsprechende Internetpräsenz blockieren können. Das ist eher dramatisch für Online- Bestell- Portale und ähnliche Angebote.

Ein Werkzeug, wie beispielsweise ein Hammer, kann ebenfalls als Waffe missbraucht werden, bleibt aber dennoch in seiner Definition ein Werkzeug. So ist es auch bei Kommandos diverser Betriebssysteme zu verstehen.

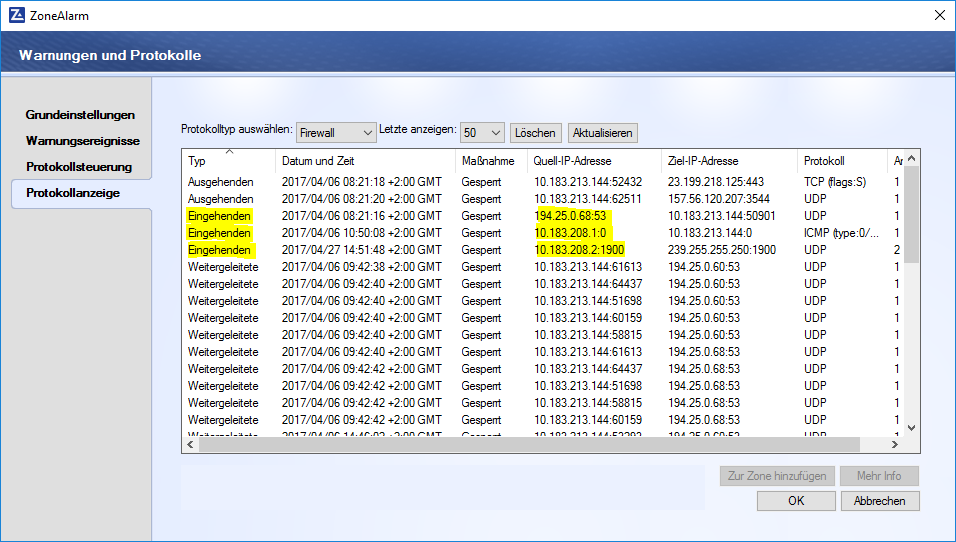

Man darf also die Anzahl der von Frau von der Leyen publizierten Cyber- Angriffe durchaus hinterfragen. Ein Beispiel einer sogenannten Software- Firewall auf einen quasi inaktiven Computer mit Internetverbindung verdeutlicht, wie schnell harmlose Zugriffe als Angriffsversuche fehlinterpretiert werden können.

Bereits auf diesem ziemlich inaktiven Einzelsystem protokolliert die Firewall in kürzester Zeit sehr viele Zugriffe und blockiert diese auch, ungeachtet der Anfrage. Wenn es sich dabei nicht um Standard- Ports handelt, kann man kaum bis gar nicht feststellen, ob der Zugriffsversuch harmlos, gefährlich oder einfach auch nur zu Testzwecken stattgefunden hat. Es ist also gar nicht möglich, eine Zahl zu nennen, die die Höhe von Cyber- Attacken nur annähernd bestimmen könnte. Man kann bestenfalls die eingehenden Anfragen hierfür herausfiltern und pauschal von Zugriffsversuchen sprechen, ohne dabei eine Wertung über deren Gefährdungspotential abgeben zu können.

Bis dahin sind es allerdings reine Vermutungen, ob diese plausiblen Schlussfolgerungen der Realität entsprechen oder nur eine niedliche Verschwörungstheorie befeuern. Daher war es unerlässlich, das Bundesverteidigungsministerium hierzu zu befragen. Die Antwort bestätigt jedoch weitgehend die geäußerten Vermutungen (Auszüge aus der Antwort- Email):

Bei den in Rede stehenden 280.000 Ereignissen handelt es sich um die Summe der unberechtigten oder schadhaften Zugriffsversuche auf das IT-System der Bundeswehr im genannten Zeitraum. Die Quelle der erkannten und abgewehrten, überwiegend automatisierten, Zugriffsversuche sind im Wesentlichen technische Überwachungs- und Abwehrsysteme an den Netzübergängen des IT-Systems der Bundeswehr zum Internet.

Man gibt zu, dass ziemlich pauschal Zugriffsversuche erkannt und abgewehrt werden, wozu auch augenscheinlich alle harmlosen „PING“ Anfragen gehören, wie es im Test gezeigt und nachgewiesen wurde.

Mit der bewusst gewählten Formulierung: ‚die als Cyber-Attacken gegen die Bundeswehr gewertet werden können‚, bringt Frau Bundesministerin klar zum Ausdruck, dass die genannten Zahlen nicht 1:1 mit (möglichen) Cyber-Attacken gleichzusetzen sind. So werden meist viele erkannte Einzelereignisse durch eine nichtberechtigte Aktion/Person/Organisation ausgelöst. Eine Zuordnung zu einer Cyber-Attacke, die aus mehreren Phasen und Einzelaktivitäten besteht, ist aber sehr schwierig, eine konkrete Zuordnung zu einem Auslöser/Akteur/“Gegner“(sog. Attribution) in der Regel nahezu unmöglich.

Mit dieser Aussage wird vom Bundesverteidigungsministerium quasi zugegeben, dass die Aussage der Bundesverteidigungsministerin übertrieben war. Keineswegs wurde es in den Medien so deutlich, dass jene 280000 Cyberangriffe auch zu einem unbestimmt hohen Anteil völlig harmlose und normale Zugriffsversuche waren.

Handelt es sich nun um eine Fakenews oder nicht?

or

or  Eine Fakenews im Sinne einer Lüge war die Aussage der Bundesverteidigungsministerin nicht, aber im Sinne von übertriebener Propaganda war es sicherlich.

Eine Fakenews im Sinne einer Lüge war die Aussage der Bundesverteidigungsministerin nicht, aber im Sinne von übertriebener Propaganda war es sicherlich.