Nachdem 2015 die IT- Infrastruktur des Bundestags in peinlicher Weise durch Emailanhänge mit Schadsoftware infiltriert werden konnte, ist nun das als sicher geltende Bundesregierungsnetz (IVBB-Netzwerk) ebenfalls erfolgreich angegriffen worden. Wie eigentlich immer, werden russische Hacker mit direkten Draht zur russischen Regierung als Täter identifiziert.

Wie zuverlässig ist diese Behauptung?

Laut Medienberichten soll die Gruppe APT28 hinter dem Angriff stecken. Die Hacker werden bereits für mehrere Angriffe verantwortlich gemacht – zum Beispiel auf den Bundestag im Jahr 2015. Damals konnten die Angreifer sich weitreichenden Zugang verschaffen. Die Bundestags-IT musste danach ausgetauscht werden. Computerfachleute halten die Gruppe APT28 für eine kriminelle Formation mit Verbindungen zur russischen Regierung.

Quelle: SWR3

Den Berichten zufolge waren unter anderem das Verteidigungs- und das Außenministerium betroffen. Den Hackern sei es gelungen, Schadsoftware einzuschleusen und Daten zu erbeuten. Ihre Spur soll nach Russland führen.

Quelle: Deutschlandfunk

Es ist erstaunlich, wie leichtfertig unbestätigte Aussagen in den Medien verbreitet werden und wie unpräzise diese überhaupt sind. Dabei bietet insbesondere die IT- Technik sehr genaue Details, wenn man Feststellungen treffen möchte. Genau genommen sind alle Informationen, die bislang durch die Presselandschaft gejagt wurden, so gut wie nichts wert. Es sind schlicht Vermutungen und Spekulationen.

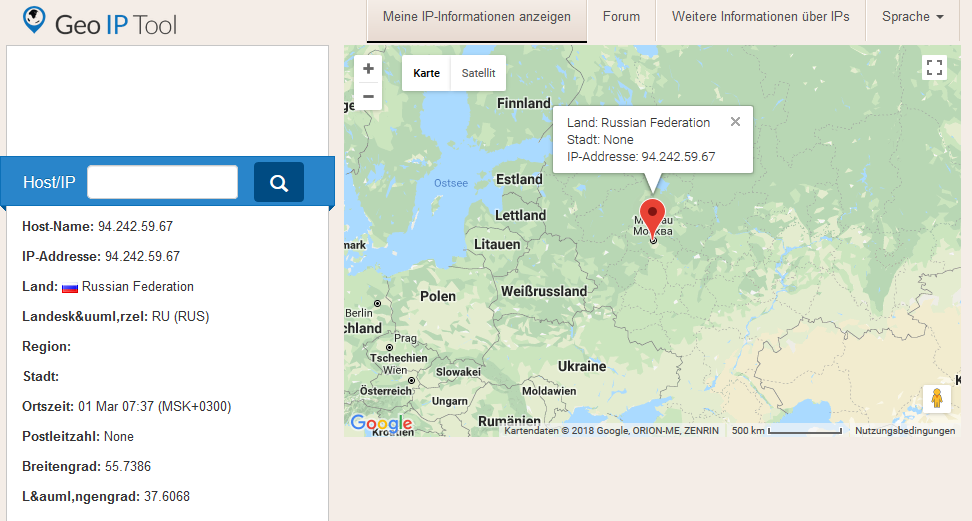

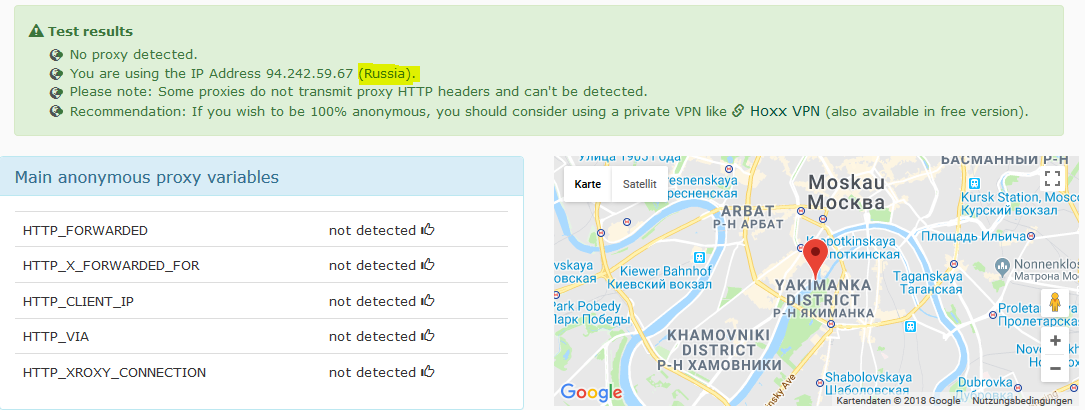

Ein kleiner Selbstversuch macht deutlich, wie schnell ein Computernutzer in der deutschen Provinz mit wenigen Klicks den Eindruck erwecken kann, von Moskau aus zu operieren.

Über eine sogenannte Proxy- Verbindung verschleiert man sehr effektiv die wahre Herkunft, die anhand der IP- Adresse ziemlich genau nachvollziehbar ist. Auf dem Zielsystem bestätigen Analysen dann die falsche Herkunft.

Man ist nicht automatisch ein Russe, wenn die IP- Adresse auf einen Serverstandort in der russischen Föderation hindeutet. Hiermit steht lediglich fest, dass der Zugriff über diesen Weg stattgefunden hat, aber der Angreifer sich tatsächlich an einem beliebigen Ort aufhalten kann, was auch mit hoher Wahrscheinlichkeit der Fall sein wird.

Wie wurde der Cyber- Angriff ausgeführt?

Hierüber gibt es so gut wie keine Informationen, wobei dieser Aspekt von enorm wichtiger Bedeutung wäre.

„Diese Erkenntnis haben wir aus sogenannten Spearphishing-Mails gewonnen, die unsere Sicherheitssysteme in den vergangenen Monaten bei diversen EU-Regierungen entdeckt haben.“ Diese Erkenntnis hat FireEye bislang nicht veröffentlicht – die betroffenen Regierungsbehörden wurden jedoch gewarnt. Ob auch die Bundesregierung dazu zählt, will FireEye gegenwärtig nicht offen legen.

Quelle: Welt

Demnach scheint der Infektionsweg erneut über infizierte Emailanhänge stattgefunden zu haben. Das ist bedenklich, denn bereits mit rudimentären Mitteln ist eine derartige Malware- Infizierung zu vermeiden. Es ist technisch möglich, Emailanhänge konsequent zu entfernen, bevor sie überhaupt den Endnutzer erreichen. Auch würden eingeschränkte Nutzerrechte auf den Endgeräten in vielen Fällen die unachtsame Ausführung von Schadsoftware in Emailanhängen verhindern. Spezielle Schutzprogramme, wie die allseits empfohlenen Antivirenprogramme, scheinen das nicht zuverlässig genug zu tun und fristen somit eher ein Placebo- Dasein. Ob man diesen digitalen Enkeltrick wirklich als genialen Hackerangriff bezeichnen kann, sei dahingestellt. Jedenfalls klingt diese Form der Cyber- Kriminalität banaler als die suggerierte Professionalität von Hackern aus Geheimdienstkreisen.

FireEye installiert bei seinen Kunden Hardware-Filtersysteme, die sämtliche Emails vor der Zustellung auf Email-Anhänge mit Schadsoftware oder bösartige Links prüfen. Aus den Filter-Ergebnissen sowie aus der Analyse erfolgreicher Angriffe kennt Read die raffinierten Methoden der russischen Staats-Hacker: „Angriffe von Apt28 fallen durch die raffinierte Kombination von Angriffs-Vektoren auf.

Quelle: Welt

Interessant ist hierbei der Umstand, dass die EU augenscheinlich auf die Expertise einer amerikanischen IT- Firma zurückgreift, obwohl ein gewisser Herr Snowden vor langer Zeit diverse Bedenken an der Integrität von US- Unternehmen nachweisen konnte. Ohne etwas unterstellen zu wollen, ist es wenig verwunderlich, dass die Spuren der Bösewichte nach Russland führen. Und obwohl die EU kostspielige Filtersysteme der Firma FireEye in Anspruch nimmt, kann Schadsoftware ungehindert zu den ausgesuchten Adressaten durchdringen?

Die Hacker suchen gezielt Personen innerhalb der Behörden aus, denen sie eine sorgfältig formulierte E-Mail schicken. Diese Mail enthält Informationen, die die Opfer ohnehin erwarten – etwa ein Link zu einem Konferenz-Programm einer Veranstaltung, die sie tatsächlich besuchen, oder die Rechnung eines Hotels, dass sie tatsächlich gebucht haben. Dazu spionieren die Hacker ihre Opfer zuvor wochenlang aus, registrieren eigens Webseiten und Emailadressen, die zu ihrer Täuschung passen“, erklärt Read.

Quelle: Welt

Da offenkundig Emailanhänge als primärer und erfolgversprechender Infektionsweg verwendet werden, unabhängig ob das ständig irgendeine APT- Hackertruppe gewesen sein soll, ist es verwunderlich, dass man diese ordinäre Sicherheitslücke nicht schließt? Möglich wäre das, sogar ohne dass wirklich wichtige Informationen dem Adressaten vorenthalten werden. Gefälschte Emails mit infizierten Emailanhängen oder Hyperlinks zu bösartigen Internetseiten, dürften niemals bis in hochsensible IT- Bereiche vordringen. Das lässt sich verhindern.

„Wahrscheinlich ist, dass APT28 angesichts eines besonders gesicherten Netzwerkes eine sogenannte Zero-Day-Sicherheitslücke ausgenutzt hat“, kommentiert Read. Sogenannte Zero-Days sind Sicherheitslücken, die dem Hersteller der jeweilig betroffenen Software noch nicht bekannt sind und noch nicht per Patch geschlossen wurden…] …[ „Im vergangenen Jahr nutzte APT28 mehrfach die Schadsoftware EternalBlue, die zuvor beim US-Nachrichtendienst NSA gestohlen wurde.“

Quelle: Welt

Mit der Ausnutzung einer Zero-Day- Sicherheitslücke würde die Professionalität tatsächlich deutlich ansteigen. Das widerspricht allerdings den vorherigen Aussagen des Herrn Read, der ja verdächtigen Emailverkehr analysiert haben will. Und genau genommen, ist man damit Opfer der eigenen Strategie geworden. Denn auch die deutschen Nachrichtendienste wollen solche Sicherheitslücken ausnutzen, die den Herstellern noch nicht bekannt sind. Ein zeitnahes Patch- Management ist eigentlich unerlässlich und verhindert so manche böse Überraschung.

Es ist erstaunlich, dass wichtige IT- Infrastrukturen so fahrlässig betrieben werden. Den Kindern sagt man stets, sie sollen sich von der Straße fernhalten, es könnte sie ansonsten ein Auto überfahren…

Aber ein Heimatministerium ist ja wichtiger als ein Digitalministerium.

Update 02. März 2018:

Mit dem diese Woche bekannt gewordenen Angriff auf das Regierungsnetz und insbesondere auf das Auswärtige Amt habe APT 28 hingegen nichts zu tun, glauben die deutschen Sicherheitsbehörden. Sie machen dafür eine unter den Namen Snake und Turla bekannte Hackergruppe verantwortlich. Auch diese Gruppe wird vom russischen Staat oder vom Geheimdienst FSB zumindest unterstützt, davon gehen jedenfalls sowohl das Bundesamt für Verfassungsschutz als auch Estlands Geheimdienst aus. 17 Rechner sollen von diesem Angriff betroffen gewesen sein.

Wie sehr man im Trüben fischt, macht die recht schnelle Änderung der Schuldzuweisung deutlich. Dass 17 Rechner, welche vermutlich Produktivsysteme von Mitarbeitern mit Windows- Betriebssystem ausgestattet waren und mit hoher Wahrscheinlichkeit die Benutzer darauf mit administrativen Rechten arbeiteten, ist der eigentliche Skandal auch dem Blickwinkel der IT- Sicherheit. Es festigt auch die Vermutung, dass jener „veritable Cyberangriff“ doch eher durch das naive Anklicken eines Emailhangs in einer gefälschten Email ausgelöst wurde. Dass fahrlässig verwendete Client- Systeme in der Folge hochsensible IT- Infrastrukturen infizieren können, läßt ein hohes Maß Inkompetenz der verantwortlichen Admins vermuten.

Update 06. März 2018:

Demnach sollen die Hacker zunächst einen Regierungsrechner mit Schadsoftware infiziert haben. Um eine Blockade des Auswärtigen Amtes zu umgehen und die sensiblen Informationen aus dem abgeschlossenen Netz zu externen Server zu senden, sollen die Hacker eine E-Mail an einen infizierten Rechner gesendet haben. Die E-Mail soll einen Anhang enthalten haben, den Outlook standardmäßig ohne Zustimmung der Nutzer herunterlädt.

Quelle: Zeit.de

Aus einer anonymen Quelle will die Zeit- Redaktion diese exklusiven Infos zum sogenannten „Bundeshack“ erhalten haben. Was hier aber etwas wirr beschrieben wird, muss man genauer analysieren, um zu erkennen, dass die anonyme Quelle ebenfalls unschlüssige Aussagen trifft. Zunächst wurde also angeblich ein Regierungsrechner infiziert. Wie diese Infizierung stattgefunden hat, bleibt völlig ungeklärt, obwohl dieser Umstand von besonders hoher Bedeutung wäre. Denn hier wäre ja demnach die primäre Sicherheitslücke zu verorten. Als Infizierungswege stehen ja auch hierbei eine Zero-Day- Lücke sowie infizierte Emailanhänge im Raum. Dass ein Behördenmitarbeiter per externem Speichermedium die Schadsoftware willkürlich eingebracht haben könnte, ist nicht auszuschließen, aber eher unwahrscheinlich.

Dieser Regierungsrechner war dieser Information nach wohl eine Schnittstelle zum hochsensiblen IVBB- Netzwerk. Sollte diese Info nur annäherend korrekt sein, wäre das bereits eine grobe Fahrlässigkeit und die Cyber- Spione hätten interne Informationen über eine oder mehrere Kontaktpersonen erhalten. Ausgehend von der Möglichkeit, dass dieser Produktivrechner entgegen aller Sicherheitsstandards auf die üblichen Arten mit Malware infiziert wurde und diese Schadsoftware die Kontrolle über diesen Computer übernommen hat, soll nun von dessen Emailprogramm Outlook automatisch ein Emailanhang ohne Benutzerinteraktion heruntergeladen worden sein. Dabei ist zu bemerken, dass der Download eines Anhangs nicht gleichzusetzen ist mit einer Malware- Infizierung. Hierzu muss der heruntergeladene Emailanhang zusätzlich entpackt und ausgeführt werden. Um das zu automatisieren, muss dieses System zuvor per Office- Macro oder AddOn entsprechend umkonfiguriert werden. Das ist nicht unmöglich, aber doch recht auffällig und setzt eine Verkettung von Fahrlässigkeiten voraus. Kurzum, die Informationen, die von der Zeit veröffentlicht wurden, sind in dieser Form mehr verwirrend als aufklärend.

Unbemerkt mit Outlook zu kommunizieren, ist auf vielen Wegen möglich. Die Hacker verwenden das Mailprogramm, um mit ihrer Schadsoftware zu interagieren, wenn die sich bereits innerhalb des angegriffenen Netzwerkes befindet. So schicken die Turla-Hacker eine E-Mail an einen Rechner, den sie bereits mit Schadsoftware infiziert haben.

Quelle: Süddeutsche

Wenn es auf so vielen Wegen möglich ist, mit Outlook unbemerkt zu kommunizieren, ist es nicht nachvollziehbar, dass man nicht eine einzige dieser Möglichkeiten aufzeigt. Das schließt nicht aus, dass es tatsächlich möglich sein kann, aber impliziert, dass jemand, der so etwas behauptet, mindestens einer dieser Kommunikationswege kennen muss. Beim Begriff „unbemerkt“ hängt es auch wesentlich davon ab, ob hier ein unbedarfter Benutzer gemeint ist oder ein IT- Spezialist. Allerdings essentieller ist die offensichtliche Tatsache, dass eben schon eine Infizierung auf andere Weise vorher stattgefunden haben muss. Und eben dort befindet sich die eigentliche Sicherheitslücke. Ein System, welchem bereits die Kontrolle an Hacker abhanden gekommen ist, läßt sich schließlich problemlos weiter manipulieren.